Pourquoi la sécurité de l'identité est plus importante que jamais

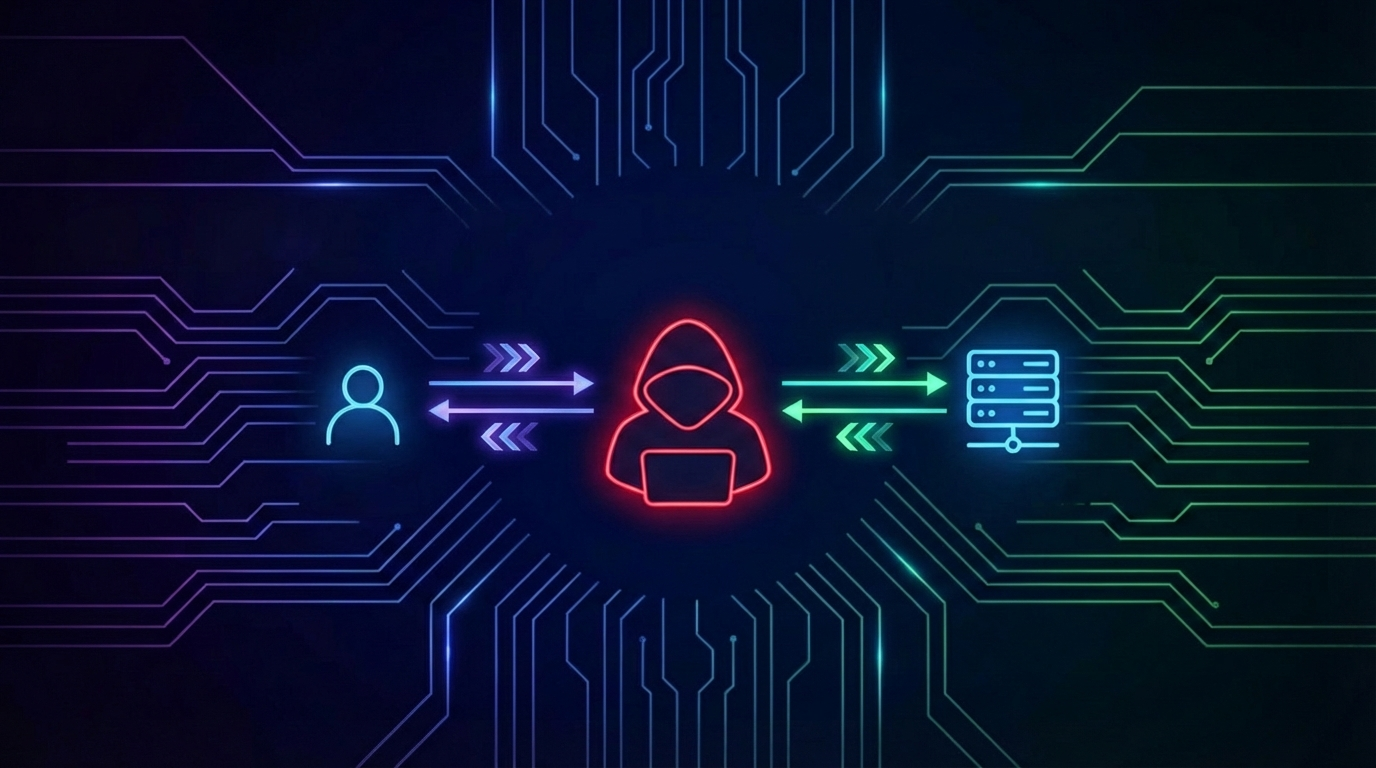

Aujourd'hui, les acteurs de la menace n'essaient plus que rarement de s'introduire dans l'entreprise. Au lieu de cela, ils trouvent des moyens de se connecter simplement. L'identité est devenue la principale surface d'attaque, et l'intelligence artificielle accélère ce changement plus rapidement que la plupart des organisations ne peuvent y répondre.