Attacchi di phishing: perché funzionano ancora e come si sono evoluti

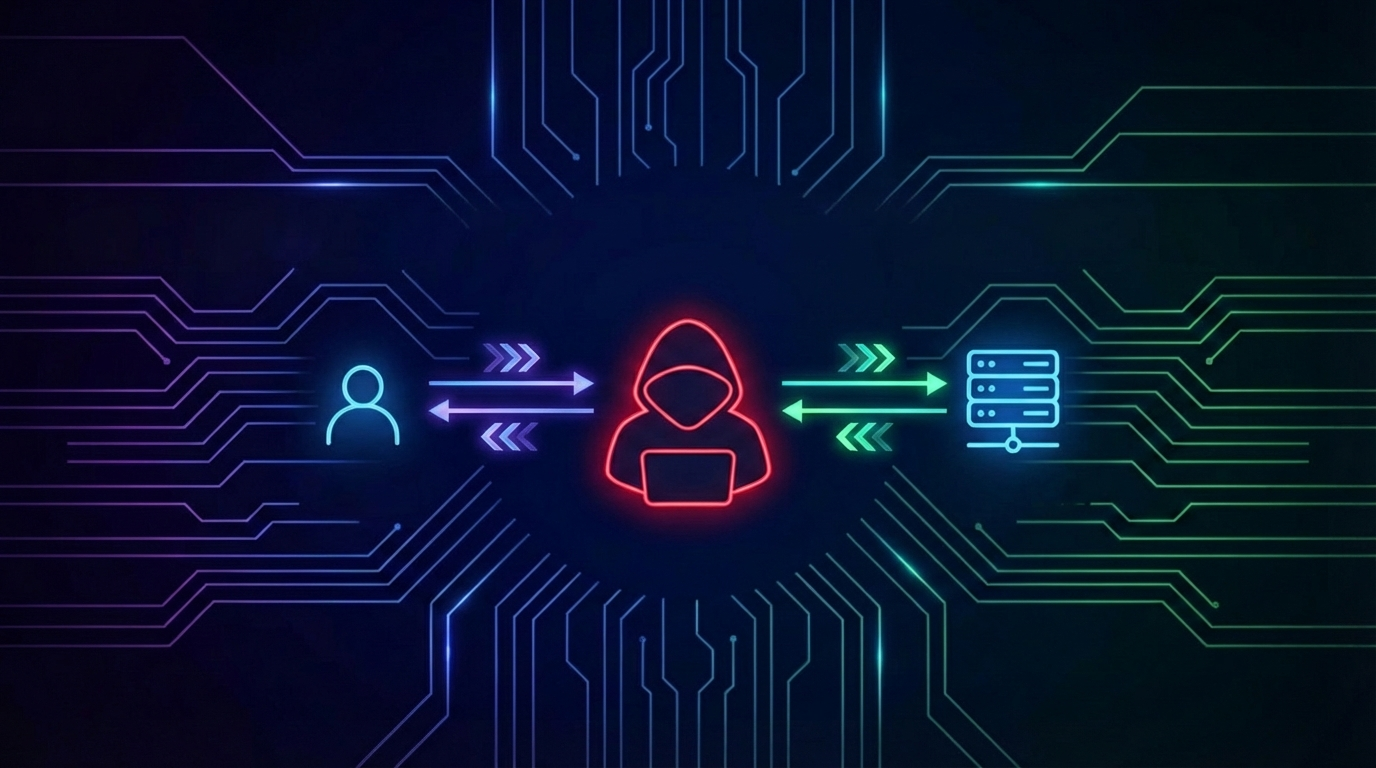

Il phishing rimane una delle minacce più pervasive ed efficaci nel panorama della sicurezza informatica. Nonostante la proliferazione di malware avanzati, ransomware ed exploit cloud-native, il phishing continua a superare molte altre tipologie di attacco perché si rivolge al comportamento umano piuttosto che alle vulnerabilità tecniche.