Ataques de phishing: por qué siguen funcionando y cómo han evolucionado

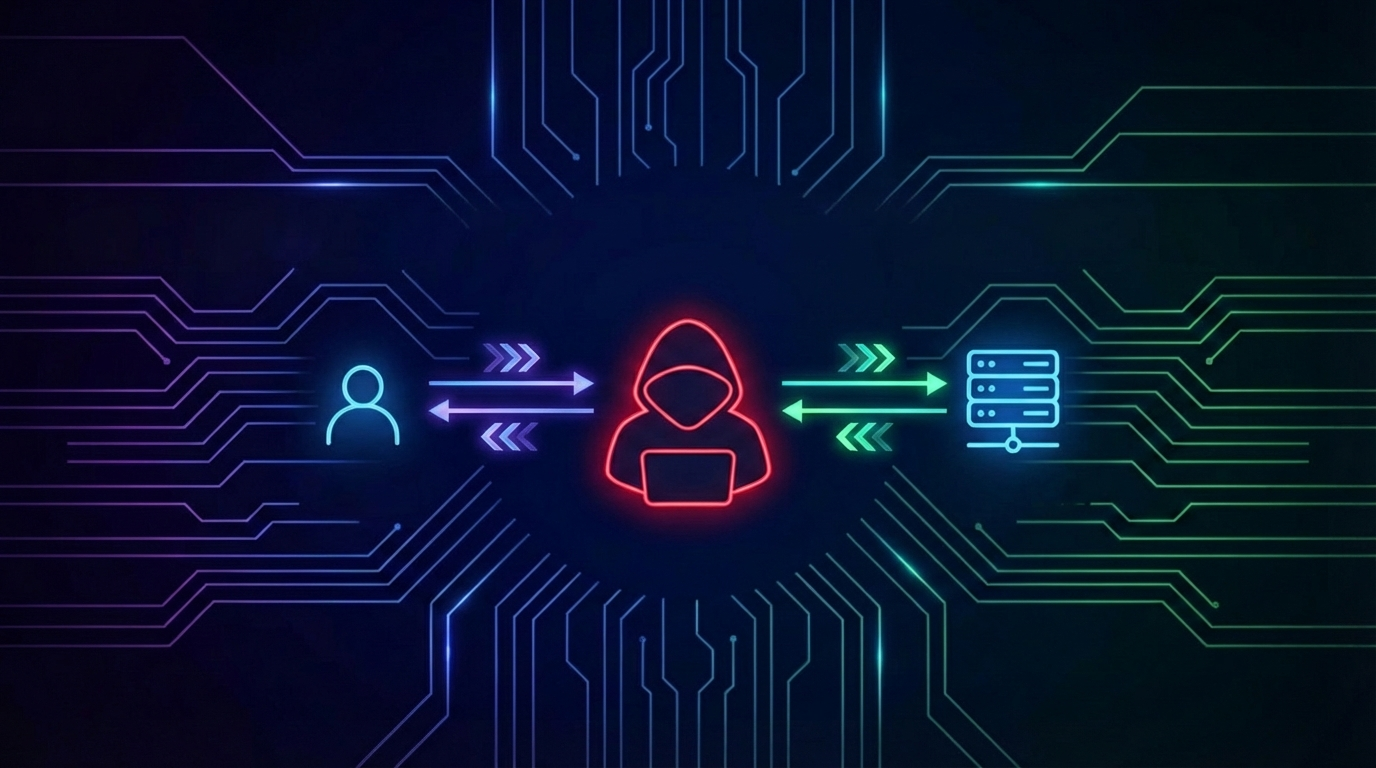

El phishing sigue siendo una de las amenazas más generalizadas y eficaces en el panorama de la ciberseguridad. A pesar de la proliferación de malware avanzado, ransomware y exploits nativos de la nube, el phishing sigue superando a muchos otros tipos de ataque porque se dirige al comportamiento humano en lugar de a las vulnerabilidades técnicas.