Por qué la seguridad de la identidad es más importante que nunca

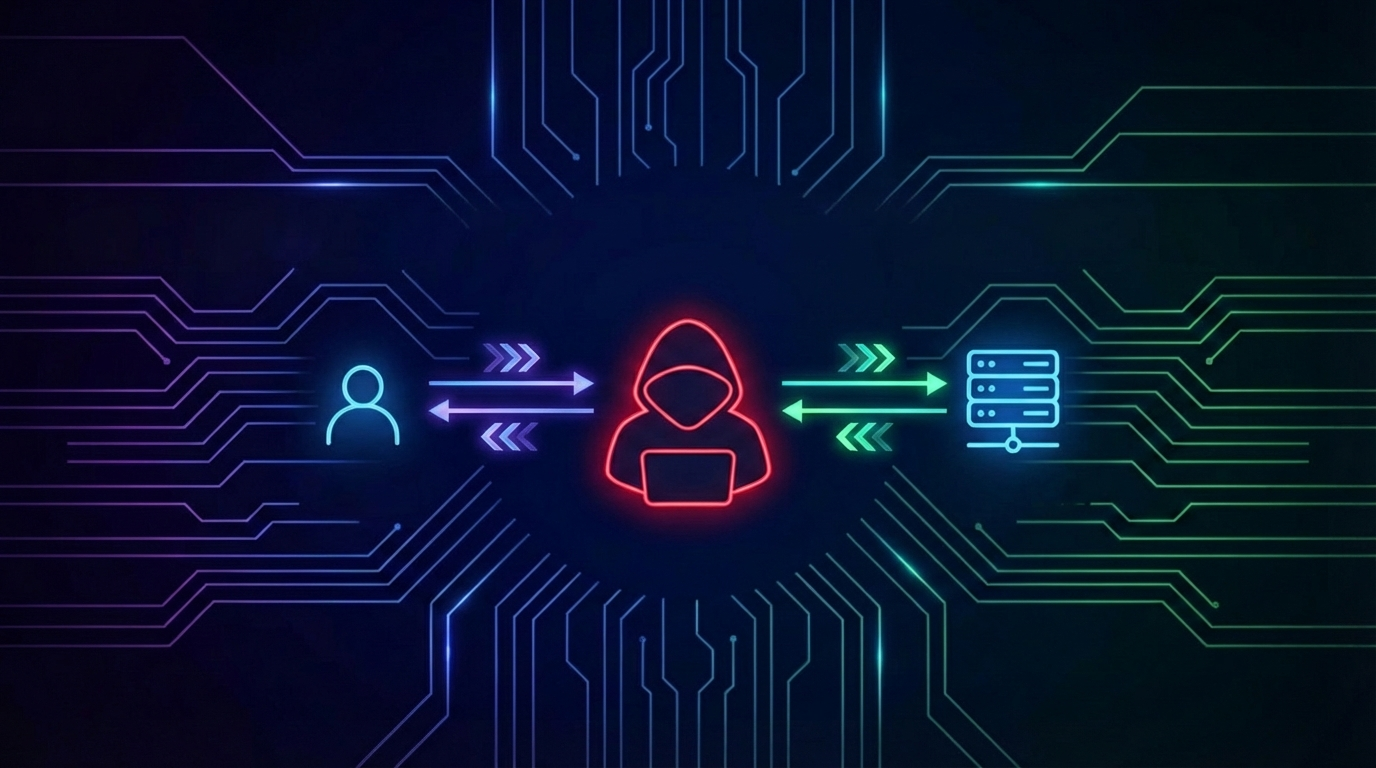

Los actores de amenazas actuales ya casi nunca intentan entrar por la fuerza. En su lugar, encuentran formas de entrar. La identidad se ha convertido en la principal superficie de ataque, y la inteligencia artificial está acelerando este cambio más rápido de lo que la mayoría de las organizaciones pueden responder.