Pourquoi les revendeurs ne peuvent plus ignorer la cybersécurité pour les PME

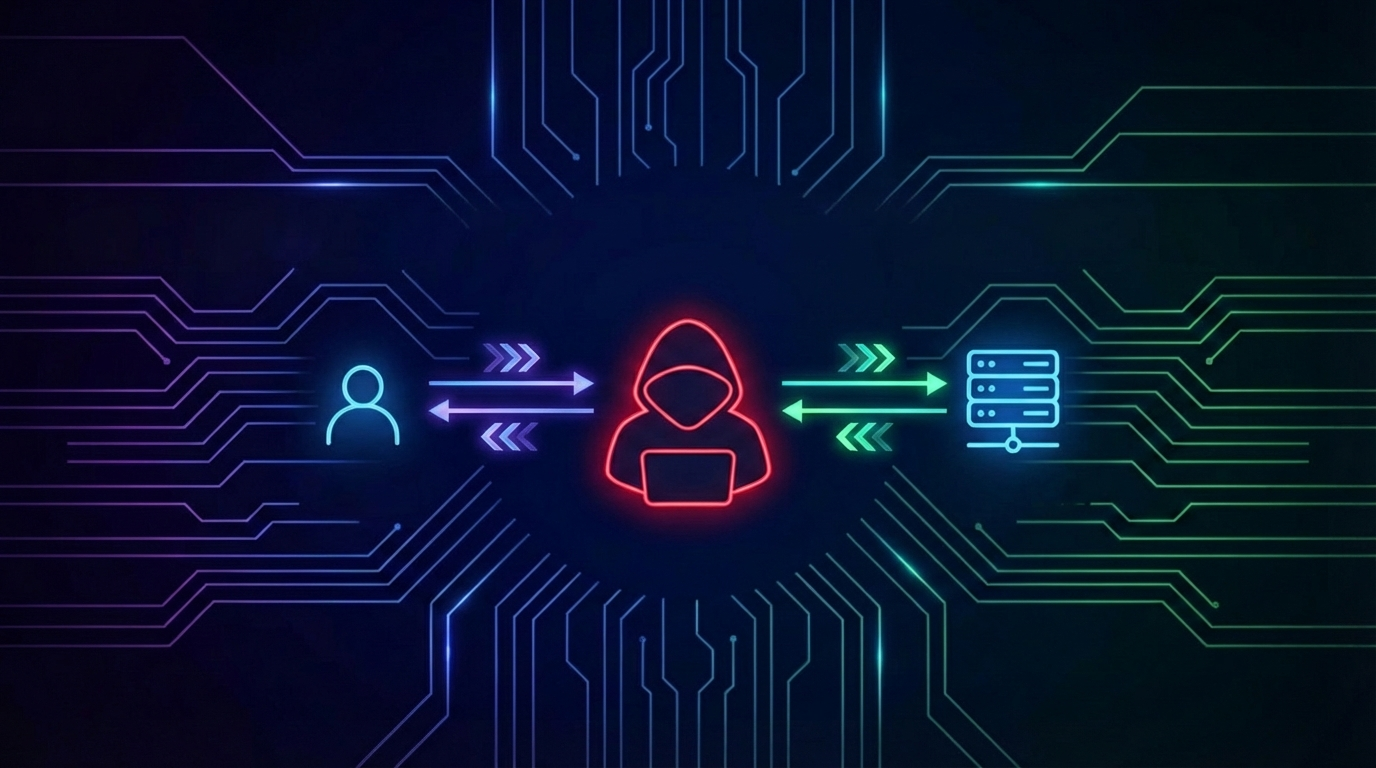

Des études montrent qu'environ 80 % des PME ont subi un cyberincident, mais nombre d'entre elles n'ont toujours pas d'expertise en matière de sécurité ou de capacité interne. Dans le même temps, les régulateurs, les assureurs et les clients exercent une pression croissante sur les petites et moyennes entreprises pour qu'elles démontrent qu'elles disposent de contrôles de sécurité de base et qu'elles sont prêtes à intervenir.