Perché la sicurezza dell'identità è più importante che mai

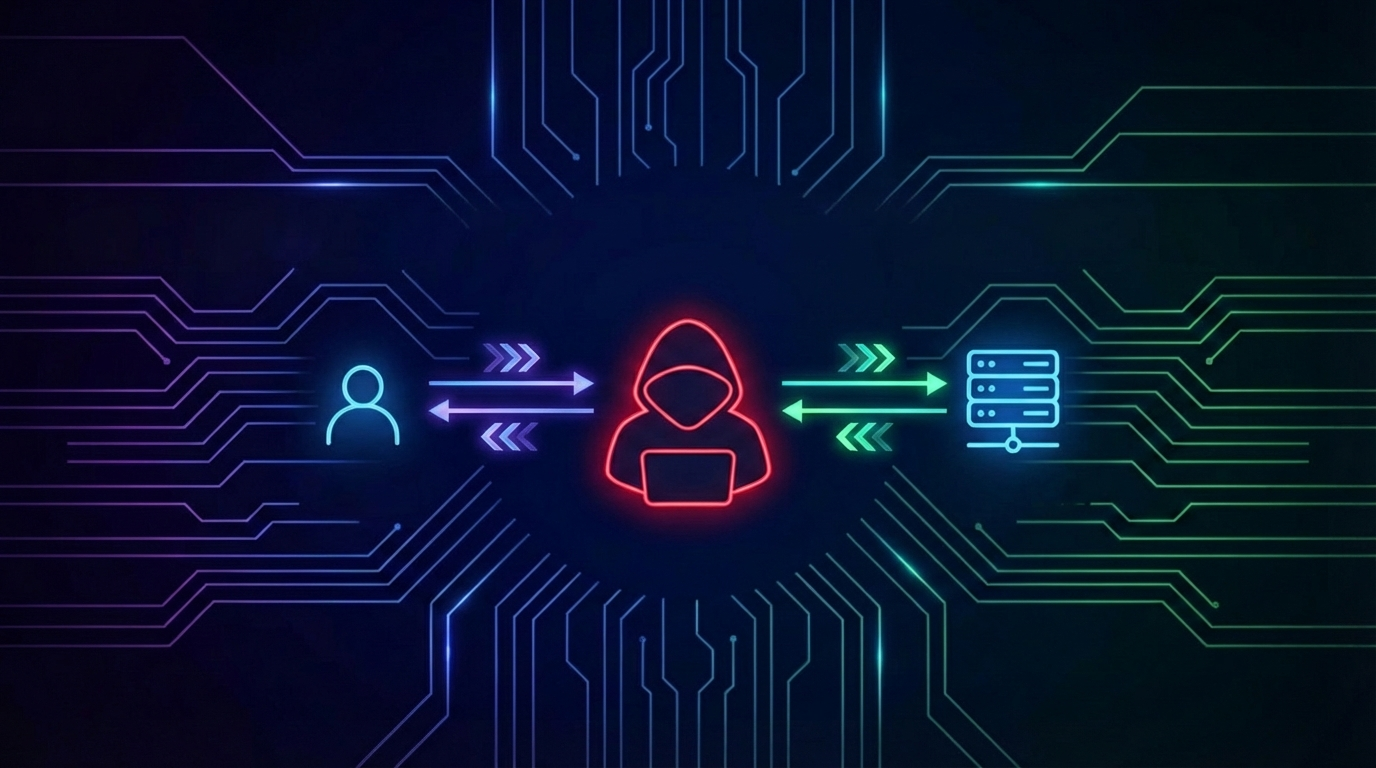

Oggi gli attori delle minacce raramente tentano di entrare nel sistema. Trovano invece il modo di accedere semplicemente. L'identità è diventata la principale superficie di attacco e l'intelligenza artificiale sta accelerando questo cambiamento più velocemente di quanto la maggior parte delle organizzazioni possa rispondere.