Phishing-Angriffe: Warum sie immer noch funktionieren und wie sie sich weiterentwickelt haben

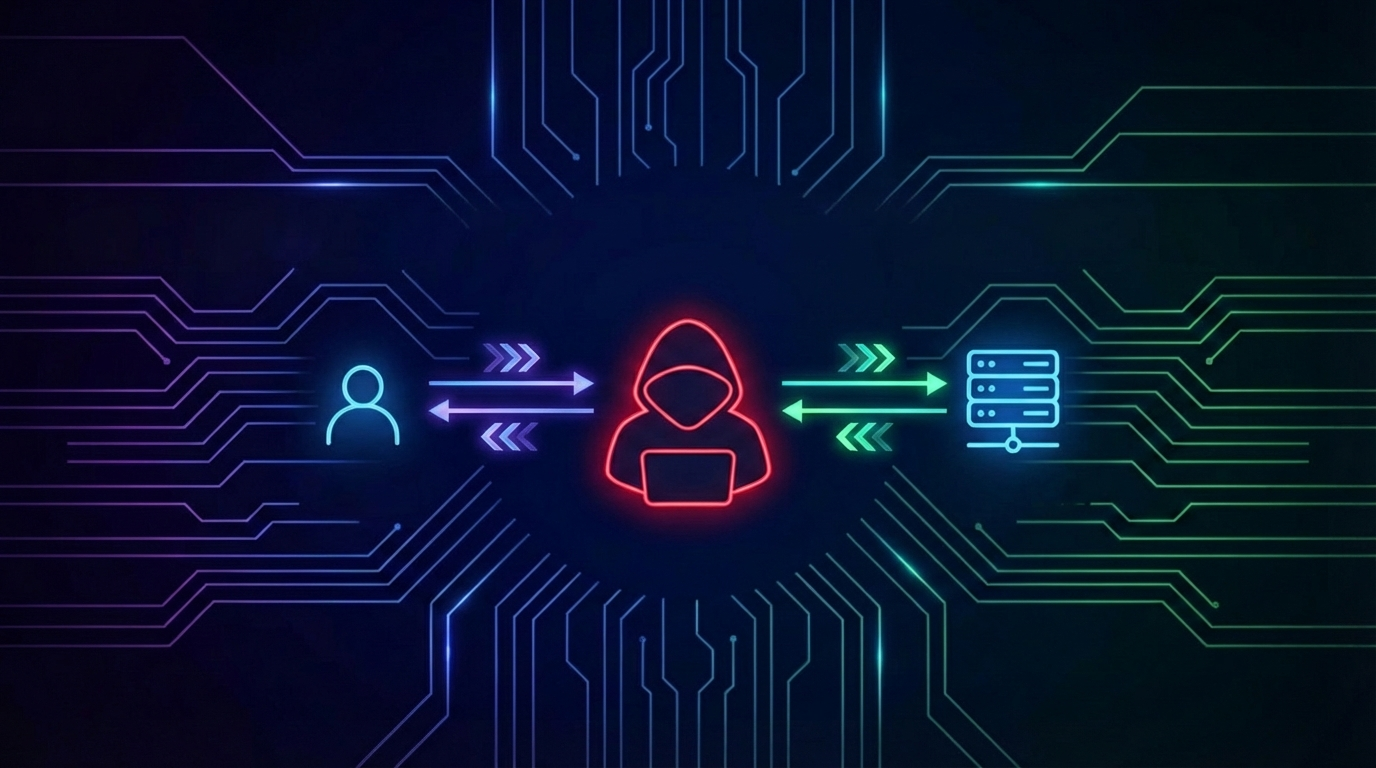

Phishing ist nach wie vor eine der am weitesten verbreiteten und effektivsten Bedrohungen in der Cybersicherheitslandschaft. Trotz der Verbreitung von fortschrittlicher Malware, Ransomware und Cloud-nativen Exploits übertrifft Phishing nach wie vor viele andere Angriffsarten, da es eher auf menschliches Verhalten als auf technische Schwachstellen abzielt.