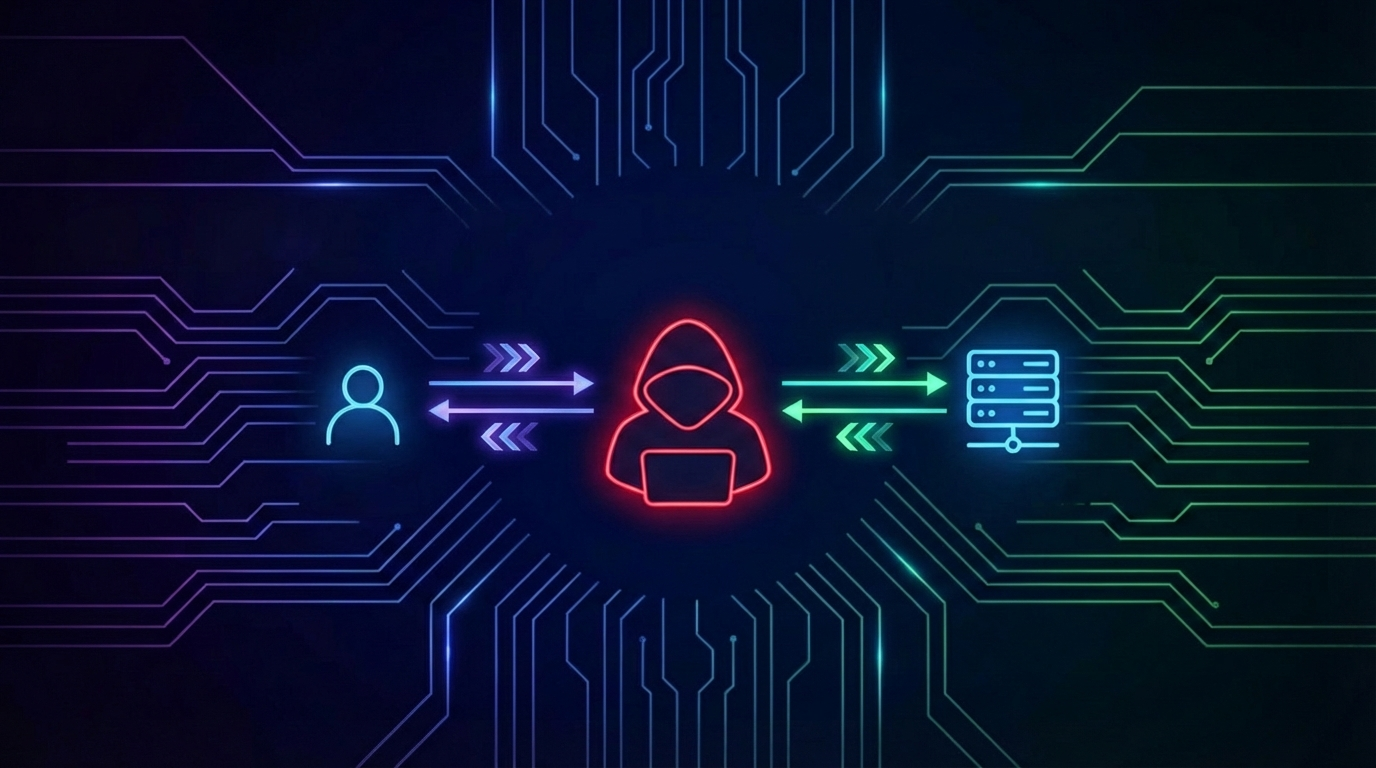

Was ist AiTM und wie funktioniert es für Angreifer?

Adversary-in-the-middle-Angriffe haben laut dem Digital Defense Report von Microsoftim vergangenen Jahr um 146 % zugenommen. Was ist AiTM und warum ist es auf dem Vormarsch?

Beiträge über:

Adversary-in-the-middle-Angriffe haben laut dem Digital Defense Report von Microsoftim vergangenen Jahr um 146 % zugenommen. Was ist AiTM und warum ist es auf dem Vormarsch?

Wenn es zu einem Cybervorfall kommt, lautet die erste Frage, die sich Unternehmen oft stellen, "wer ist verantwortlich?". Die wichtigere Frage ist jedoch: "Wer ist rechenschaftspflichtig?".

Da die Cyber-Bedrohungen immer umfangreicher, schneller und raffinierter werden, stehen Unternehmen vor einer großen Herausforderung. Wie erreichen Sie eine rund um die Uhr verfügbare Sicherheitsabdeckung, die weltweit einheitlich ist und dennoch lokal für Ihr Unternehmen, Ihre Region und Ihr rechtliches Umfeld relevant ist?

Im Jahr 2026 wird sich die Landschaft der Ransomware-Angriffe weiter entwickeln, indem sie sich auf vergangene Trends stützt und sich gleichzeitig an neue Abwehrmechanismen und Technologien anpasst. In diesem Blog wird untersucht, wie sich Ransomware im Jahr 2026 verändern wird.

Unternehmen müssen sicherstellen, dass jede Ebene ihrer digitalen Infrastruktur sicher ist. Die alten Tage der Tests sind vorbei und reichen nicht mehr aus. Zu diesem Zweck bietet Integrity360 ein umfangreiches Angebot an Penetrationstests an, um Schwachstellen aufzudecken und die Widerstandsfähigkeit in allen Bereichen Ihres Unternehmens oder Ihrer Organisation zu stärken. In diesem Blog untersuchen wir die verschiedenen Arten von Penetrationstests, die Integrity360 anbietet, um Unternehmen vor Cyberrisiken zu schützen.

Business Email Compromise (BEC) ist nach wie vor eine der effektivsten und schädlichsten Techniken der Internetkriminalität. Im Gegensatz zu Ransomware oder Malware-gesteuerten Angriffen beruht BEC nicht auf Exploits oder bösartigen Nutzdaten. Er setzt auf Menschen, Vertrauen und routinemäßige Geschäftsprozesse. Genau deshalb sind sie auch in Unternehmen mit ausgereiften technischen Sicherheitskontrollen weiterhin erfolgreich.

Der PCI Security Standards Council hat die Version 2.0 des Secure Software Standards und des dazugehörigen Programmleitfadens veröffentlicht und damit die wichtigste Überarbeitung seit der Einführung des Rahmenwerks im Jahr 2019 vorgenommen. Mit dieser Aktualisierung wird die Bewertung und Validierung von Zahlungssoftware grundlegend neu gestaltet. Es werden neue Begriffe, ein erweiterter Anwendungsbereich und gestraffte Prozesse eingeführt, die sich auf Anbieter, Prüfer und Kunden im gesamten Ökosystem des Zahlungsverkehrs auswirken.

Der rasante Aufstieg der künstlichen Intelligenz in derWirtschaft fühlt sich neu, dringlich und bisweilen überwältigend an. Dennoch habenviele Technologie- und Sicherheitsverantwortliche ein starkes Gefühl von Déjà-vu.Die Gespräche, die heute über die Einführung von KI geführt werden, ähneln denen, die vor mehr als einem Jahrzehnt die Einführung der Cloud begleiteten. Die gleiche Mischung aus Aufregung, Skepsis, Angst vorder Regulierung und Fachkräftemangel taucht wieder auf, nur mit einer anderen Technologie im Mittelpunkt.

Der Datenschutz bleibt auch im Jahr 2026 eines der kritischsten Unternehmensthemen, aber das Thema hat sich weiterentwickelt. Daten sind nach wie vor eines der wertvollsten Güter, die die meisten Unternehmen besitzen, aber sie sind heute verteilter, vernetzter und angreifbarer als je zuvor. Cloud-Plattformen, KI-Systeme, Integrationen von Drittanbietern und maschinelle Identitäten bedeuten, dass ständig auf Daten zugegriffen wird und diese auf eine Art und Weise verarbeitet und verschoben werden, die nicht immer vollständig verstanden wird.

Moderne Cyberangriffe sind nicht durch einzelne Schwachstellen oder isolierte Fehler gekennzeichnet. Sie sind erfolgreich, indem sie Kombinationen aus Schwachstellen, Fehlkonfigurationen, Identitätslücken und blinden Flecken bei der Erkennung ausnutzen. Dennoch betrachten viele Unternehmen Sicherheit immer noch als eine Reihe unverbundener Aktivitäten: Exposure Management auf der einen Seite und Threat Detection auf der anderen.

Operational-Technology Umgebungen stehen zunehmend unter Druck, vernetzt zu werden. Geschäftliche Anforderungen an Fernzugriff, Echtzeitdaten, Analysen und die Integration mit Unternehmenssystemen nehmen weiter zu. Gleichzeitig haben regulatorische Prüfungen und Bedrohungsaktivitäten gegen industrielle Systeme deutlich zugenommen. Organisationen müssen Konnektivität ermöglichen, ohne Sicherheit, Zuverlässigkeit oder operative Resilienz zu gefährden.

Künstliche Intelligenz agiert nicht länger still im Hintergrund, beschränkt auf Datenanalyse oder die Automatisierung von Routineaufgaben. Sie kommuniziert flüssig, lernt kontinuierlich, passt ihr Verhalten an und ist zunehmend in der Lage, mit einer Raffinesse zu täuschen, die früher menschlichen Angreifern vorbehalten war.

Deepfake-Videos, synthetische Stimmen und KI-generierte Identitäten können heute reale Personen mit beunruhigender Genauigkeit nachahmen. Für viele Organisationen besteht die Herausforderung nicht mehr darin, eine schlecht geschriebene Phishing-E-Mail zu erkennen, sondern festzustellen, ob die Person am Telefon, in einer Videokonferenz oder innerhalb eines E-Mail-Verlaufs überhaupt real ist.