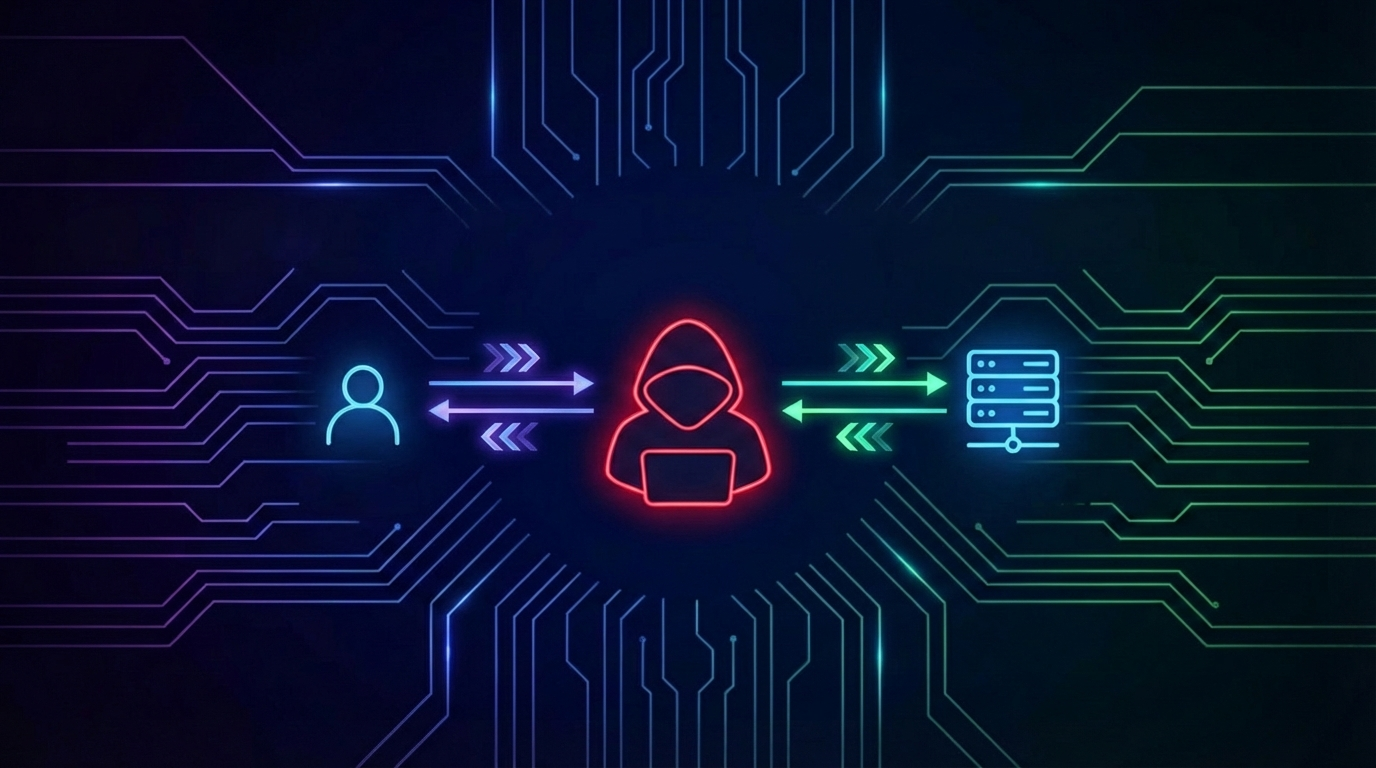

Warum Wiederverkäufer die Cybersicherheit für KMU nicht länger ignorieren können

Studien zeigen, dass rund 80 % der KMU bereits einen Cybervorfall erlebt haben, doch vielen fehlt es noch immer an speziellem Sicherheitswissen oder internen Kapazitäten. Gleichzeitig setzen Regulierungsbehörden, Versicherer und Kunden kleine und mittlere Unternehmen zunehmend unter Druck, grundlegende Sicherheitskontrollen und -vorkehrungen nachzuweisen.